Le téléphone sonne dans mon bureau. C’est une des réceptionnistes de l’école qui m’explique qu’il y a un visiteur en bas qui a besoin d’accéder au réseau WiFi de l’école. iPad en main, je me rends à l’accueil où je trouve une femme d’une vingtaine d’années, assise avec son MacBook sur les genoux.

Je souris et me présente en m’asseyant à côté d’elle. Elle me tend son MacBook silencieusement et son regard veut tout dire. Répare mon ordi, le geek, et dépêche toi. On me prend assez souvent pour un technicien pour que je reconnaisse l’expression.

Je lui dis : « Je dois faire ça vite, je donne un cours dans 5 minutes. »

« Vous enseignez ? »

« C’est mon boulot, oui, je m’occupe du réseau de l’école en plus. »

Elle me réévalue instantanément. Au lieu d’être un geek-puceau-tapoteur-de-clavier-associal anonyme, elle me voit maintenant comme un collègue. Pour les gens comme elle, les techniciens sont un mal nécessaire. Elle se contenterait bien de les ignorer et de se foutre d’eux dans leur dos, mais elle sait que quand elle aura un problème avec sa présentation PowerPoint, elle aura besoin d’un technicien, donc elle maintient le niveau de politesse minimal, quand bien même elle considère qu’ils sont trop geek pour interagir avec.

Je regarde le MacBook. À l’époque, je n’avais aucune expérience avec OSX. Comme Jobs n’est pas complètement stupide, le symbole WiFi habituel est bien visible dans le coin supérieur droit de l’écran. Ça m’a pris quelques secondes pour connecter l’ordinateur au réseau.

Je rends le MacBook à la femme qui lance Safari. « l’Internet ne marche pas. » dit-elle dédaigneusement.

J’ai entendu cette phrase tellement souvent, par des étudiants ou des profs, que j’ai une réaction toute prête. Normalement, je sors mon téléphone, fais semblant de taper quelques chiffres, et, en le portant à mon oreille, je dis « Oui, passez moi le bureau du président des États-Unis… NON NE ME METTEZ PAS EN ATTENTE, c’est une urgence… Allô, monsieur le président ? J’ai de bien mauvaises nouvelles, j’en ai peur. On vient de m’apprendre que l’Internet ne marche pas. »

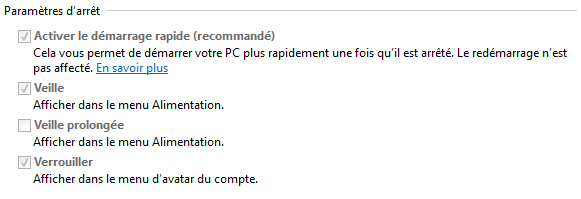

Je ne pense pas que la jeune femme apprécie le sarcasme, donc j’attrape le MacBook pour paramétrer le proxy. Je n’ai aucune idée de comment ça se règle sous OSX. Le proxy est là pour s’assurer que les étudiants et les enseignants ne puissent pas accéder à du porno sur le réseau de l’école. Ça permet aussi de filtrer la violence, l’extrémisme, les jurons, les réseaux sociaux, l’alcool, la drogue, le hacking, les jeux et le streaming vidéo. Ironiquement, si vous deviez chercher sur Google « paramètres proxy OSX », les premiers résultats seraient tous bloqués parce que « proxy » est un mot filtré.

Je lui demande avec espoir si elle sait où on peut paramétrer le proxy.

Je n’obtiens pas de réponse. J’aurai aussi bien pu lui demander « Pouvez-vous me dire comment réticuler des splines en utilisant un système de décodage hexagonal pour construire un GUI en VisualBasic et traquer une adresse IP ? »

Ça me prend environ 10 secondes de trouver et remplir les paramètres du proxy. Je lui rends son MacBook, et elle ferme puis rouvre Safari au lieu de juste rafraîchir la page. « Merci ». Tant de gratitude, ça fait chaud au cœur.

Je suis sur le point de partir quand elle m’arrête. « PowerPoint ne marche pas. »

Bon, ça ne vaut sûrement pas un appel au président des États-Unis. Je suis sûr qu’il s’intéresse aux affaires technologiques, mais la disparition du leader mondial de la présentation assistée par ordinateur serait certainement un soulagement pour lui. Au moins, la NSA arrêterait de pondre des diapositives mal foutues.

Je me rassieds et reprends possession du MacBook. Les slides qu’elle regardait contenaient une vidéo Youtube embarquée, et comme je l’ai mentionné, le streaming vidéo est bloqué. J’essaye de lui expliquer, ce à quoi elle rétorque que ça n’a aucune importance, vu que la vidéo est dans son PowerPoint, et qu’elle tourne depuis sa clé USB. Je n’essaye pas d’argumenter, j’ai mieux à faire de mon temps. À la place, je fais comme d’habitude quand j’aide des gens : je fais en sorte que ça marche. Grâce à la connexion 3G de mon iPad, je mets en place un hot-spot et je télécharge la vidéo Youtube en utilisant un site de téléchargement de vidéos populaire, puis j’intègre la vidéo, maintenant présente sur l’ordinateur, dans sa présentation.

Pendant que je travaille sur sa présentation, la femme me demande « Qu’est-ce que vous enseignez ? »

« L’informatique »

« Ah… Je suppose que la plupart des gamins s’y connaissent mieux en informatique que les profs, de nos jours… »

Si vous enseignez l’informatique, c’est une phrase que vous avez entendue un million, un milliard, epsilon zéro fois, aleph fois. Ok, j’exagère un peu, mais vous l’avez sûrement beaucoup entendue. Il y a des variantes de cette phrase, qui vantent toutes les grandes capacités technologiques des gamins d’aujourd’hui. Ma préférée vient des parents : « Oh Kevin aura sûrement de très bonnes notes en informatique, il passe son temps sur l’ordinateur à la maison ». On dirait que les parents s’imaginent qu’en passant des heures sur Facebook et Youtube tous les soirs, on peut acquérir, via une sorte d’osmose cybernétique, des connaissances en PHP, HTML, JavaScript et Haskell.

Normalement, quand quelqu’un sort ce genre d’énormité, je me contente d’acquiescer et de sourire. Mais là, impossible de laisser passer. « Non, les gamins ne savent pas utiliser les ordinateurs. » (et vous non plus j’aurai pu rajouter).

Elle a l’air surprise par mon démenti de ce qui est généralement considéré comme un truisme. Après tout, les ados ne sont-ils pas des « digital natives » ? Ils ont des ordinateurs portables, et des tablettes, et des consoles, et des smartphones… Ils sont forcément la partie de la population la plus à l’aise avec la technologie ! La cloche sonne et j’ai vraiment un cours à donner, donc je n’ai pas le temps de lui expliquer ma théorie sur le pourquoi de l’incapacité des gamins à utiliser les ordinateurs. Elle lira peut-être mon blog.

En vérité, les gamins ne savent pas utiliser les ordinateurs de manière générale, et il en est de même pour la majorité des adultes que je connais. Il y a très peu d’individus que je considère comme experts en technologie à l’école. Il s’agit en gros des gens qui ont entre 30 et 55 ans et qui ont possédé un ordinateur durant la majeure partie de leur vie d’adultes. Bien sûr, il y a des exceptions parmi les profs et les étudiants. Il y a toujours quelques gamins dans la masse qui se sont frottés à la programmation ou au développement web, ou qui savent démonter un ordinateur, remplacer la carte mère et réinstaller leur système d’exploitation. Il y a souvent quelques profs, souvent de maths ou de sciences, en dehors de la tranche d’âge que j’ai cité qui sont férus d’informatique et qui ne sont battus par leurs ordinateurs portables que parce qu’ils n’ont pas d’accès administrateur, mais ce sont des cas isolés.

Avant de rentrer dans le vif du sujet, je suppose que je devrais définir ce que j’entends par « ne savent pas utiliser un ordinateur ». En étant administrateur réseau et prof, je suis souvent en première ligne quand un enseignant ou un élève a des problèmes avec un ordinateur ou autre équipement. Comme mon technicien en chef aime à dire : « Le problème se situe généralement au niveau de l’interface chaise-clavier« . Voici quelques exemples des problèmes que je rencontre assez régulièrement.

Un lycéen m’apporte son ordinateur portable et m’explique qu’il est très lent et n’arrête pas de s’éteindre. Le portable crie littéralement, les ventilateurs tournent à fond et il est brûlant. Je lance le gestionnaire de tâches, et je vois que le processeur tourne à 100% alors que le seul programme lancé est µTorrent (qui, au passage, est en train de partager environ 200 fichiers). Je regarde la liste des processus en train de tourner, et j’en trouve plein, qui monopolisent le processeur et la RAM. Je ne peux pas en couper un seul. Je demande « Quel antivirus tu utilises ? » et me fait répondre qu’il n’aime pas utiliser un antivirus parce qu’il a entendu que ça ralentirait son ordinateur. Je lui rend son portable et lui dit qu’il est vérolé. Il me demande quoi faire, je suggère de réinstaller Windows. Il me regarde sans comprendre. Il ne sait pas utiliser un ordinateur

Une gamine lève la main pendant une leçon. « Mon ordinateur ne veut pas démarrer », dit-elle avec l’air désespéré de celle qui a tout tenté. Je m’approche et allume le moniteur, qui laisse apparaître l’écran de connexion de Windows. Elle ne sait pas utiliser un ordinateur.

Une enseignante m’apporte son ordinateur portable de l’école. « Cette saleté ne veut pas se connecter à Internet ! » rage-t-elle, comme si c’était ma faute. « J’avais des tonnes de boulot à faire hier soir, et impossible de me connecter. Même mon mari a essayé, et il est doué avec les ordinateurs. » Je lui prends l’ordinateur coupable des mains, enclenche le bouton poussoir sur le côté de l’ordinateur qui contrôle le WiFi, et lui rends le portable. Ni elle ni son mari ne savent utiliser un ordinateur.

Un gamin frappe à mon bureau pour se plaindre qu’il ne peut pas se connecter. « Tu as oublié ton mot de passe ? » Il affirme que non. « Tu as quoi comme message d’erreur ? » Il hausse les épaules. Je le regarde taper son nom d’utilisateur et son mot de passe. Un message apparaît, mais le gamin clique sur OK tellement vite que je n’ai rien le temps de lire. Il recommence 3 fois, comme si l’ordinateur allait soudainement changer d’avis et le laisser se connecter. Au 3ème essai j’ai le temps de saisir une partie du message. Je me penche derrière l’ordinateur et rebranche le câble réseau. Il ne sait pas utiliser un ordinateur.

Une prof m’apporte son tout nouvel iPhone, qui remplace le précédent, cassé. Elle a perdu tous ses contacts, ce qui l’ennuie beaucoup. Je lui demande s’il lui est déjà arrivé de connecter son iPhone à son ordinateur, mais elle n’en a aucune idée. Je lui demande d’apporter son ordinateur en plus de l’iPhone. Quand elle s’exécute le lendemain, je restaure son téléphone depuis la sauvegarde qui se trouve sur son ordinateur. Elle retrouve ses contacts et ses photos. Elle est contente. Elle ne sait pas utiliser un ordinateur.

Un prof appelle mon bureau pour se plaindre que son ordinateur « n’a pas d’internet ». Je me rend dans sa classe. Il me dit que l’internet était là hier, mais qu’aujourd’hui il a disparu. Son bureau est une magnifique mosaïque d’icônes Microsoft Office en vrac. J’essaye rapidement de lui expliquer qu’il ne faut pas stocker ses fichiers sur le bureau parce qu’ils ne sont pas sauvegardés par le serveur, mais il s’en moque, il veut juste qu’on lui rende son internet. J’ouvre le menu démarrer, je clique sur Internet Explorer, qui se lance avec sa page d’accueil. Il m’explique que l’Internet était sur son bureau, mais que maintenant il n’y est plus. Je ferme IE, survole le bureau et fini par trouver le petit ‘e’ bleu perdu au milieu des icônes Excel et PowerPoint. Je lui montre. Il me désigne un autre endroit sur l’écran, m’indiquant que c’est là qu’il se trouvait. Je remets l’icône à son ancien emplacement. Il est content. Il ne sait pas utiliser un ordinateur.

Un gamin lève la main. Il me dit qu’il a un virus sur son ordinateur. Je regarde son écran. Dans son navigateur, on peut voir une fenêtre de dialogue de Windows XP l’avertissant que son PC est infecté et lui offrant un assortiment d’outils anti-malware. Sa machine tourne sous Windows 7. Je ferme l’onglet. Il ne sait pas utiliser un ordinateur.

Ne pas savoir utiliser un ordinateur est acceptable si vous avez plus de 25 ans. Certaines personnes en sont même bizarrement fières. Par contre, la croyance populaire comme quoi toute personne de moins de 18 est un magicien de l’informatique est tout simplement fausse. Ils savent utiliser certains logiciels, particulièrement des applications web. Ils savent utiliser Facebook et Twitter. Ils peuvent utiliser YouTube et Pinterest. Ils savent même utiliser Word et PowerPoint et Excel. Par contre, demandez-leur de réinstaller un système d’exploitation et ils sont perdus. Demandez-leur de changer leur disque dur ou leur mémoire vive et ils font une crise d’angoisse. Demandez-leur ce que veut dire https et pourquoi c’est important, et ils vous regarderont comme si vous leur aviez parlé Klingon.

Ils cliquent sur « OK » sans lire les messages des boîtes de dialogue. Ils choisissent des mots de passe comme « azerty1234″. Ils éteignent l’ordinateur en appuyant sur le bouton power jusqu’à ce que l’écran devienne noir. Ils quittent une pièce en laissant leurs comptes connectés. Si un programme met du temps à réagir, ils cliquent sur le même bouton jusqu’à le faire crasher.

Comment a-t-on pu en arriver là ? Comment une génération peut-elle avoir accès à autant de technologie et savoir aussi mal s’en servir ?

les Parents

Je me suis planté, et je suis sûr que c’est également le cas de beaucoup d’entre vous. Quand nous avons acheté une XBox, ça a été Techno-Papa à la rescousse. J’ai joyeusement dépatouillé la jungle de câbles et créé des profils pour tout le monde. Quand le MacBook de mon fils a été infecté par le virus FlashBack, TechnoPapa est venu à sa rescousse. J’ai regardé quelques guides en ligne, puis j’ai maltraité le terminal jusqu’à m’être débarrassé des indésirables. Quand nous avons acheté un Raspberry Pi familial, TechnoPapa est venu à la rescousse. J’ai tout mis en place, paramétré, installé, puis j’ai attendu fièrement, me demandant pourquoi personne ne voulait s’en servir à part moi. Durant toute leur vie, j’ai fait les choses pour eux. J’ai monté le nouveau matériel, installé les nouveaux logiciels, et servi de réparateur à chaque problème. Résultat ? J’ai une famille d’illettrés technologiques.

L’école

Quand il est devenu évident que les ordinateurs allaient avoir de l’importance, le gouvernement du Royaume-Uni a reconnu qu’il pourrait être intéressant d’enseigner l’informatique à l’école. Étant une bande d’illettrés technologiques, les politiciens et leurs conseillers se sont tournés vers l’industrie pour demander ce qu’il fallait inclure à ce nouveau programme. A cette époque, la seule industrie, c’était Microsoft et son monopole. <sarcasme> Microsoft a énormément réfléchi à ce qui devrait être inclus dans le programme, et après mûre réflexion, ils ont indiqué que les étudiants devraient apprendre à utiliser les suites bureautiques. </sarcasme> C’est ainsi que le programme est né. <sarcasme> Naturellement, les écoles ont longtemps cherché quelle suite bureautique utiliser pour l’enseignement, et ont fini par se décider pour Microsoft Office. </sarcasme>. C’est pourquoi, depuis 2000, les écoles offrent des compétences Microsoft à leurs étudiants. (des compétences Adobe ont été introduites un peu plus tard).

Mais le programme n’est pas notre seule erreur. L’infrastructure réseau des écoles du Royaume-Uni est tout autant à blâmer. Nous avons imité les réseaux d’entreprises, empêchant les étudiants et les professeurs d’accéder aux paramètres système, à la ligne de commande, et en réclamant des droits d’administration pour faire à peu près n’importe quoi. Ils sont assis devant un ordinateur à usage général et n’ont pas la possibilité de faire de l’informatique générale. On les laisse accéder à quelques applications, et c’est tout. Les ordinateurs ont accès à Internet à travers des serveurs proxy qui filtrent à peu près tout ce qui est moins mièvre que Wikipédia, et la plupart des écoles ajoutent une couche de filtrage supplémentaire, pour finir avec uniquement une liste de « sites acceptables ».

Windows et OSX

Mon premier ordinateur était un ESCOM P100 avec Windows 3.1. Mon deuxième était un Packard Bell avec Windows 95. Mon troisième était un « sur mesure » avec Windows XP. Mon quatrième était un portable Acer avec Windows 7. Maintenant, j’utilise un MacBook Pro avec OSX (ou Ubuntu parfois, en fonction de mon humeur et de mon niveau de paranoïa). Windows 7 a tout changé pour moi. Pour la première fois, j’ai installé un système d’exploitation et je n’ai absolument rien eu à configurer. Même un prof de sport aurait pu y arriver.

Windows 7 (je déteste Windows 8, mais c’est une autre histoire) et Mac OSX sont de très bons systèmes d’exploitation. Ils sont faciles à utiliser, ne demandent presque pas de configuration, incluent ou fournissent un accès facile à tous les pilotes dont on pourrait avoir besoin… en résumé, « ils fonctionnent ». C’est fantastique que tout le monde, du plus petit des enfants au plus vieux des grand-parents, puisse maintenant utiliser un ordinateur avec absolument aucune connaissance technique, mais c’est aussi une catastrophe. Avant, ça n’était pas comme ça. Utiliser un système d’exploitation était dur. Quand il y avait un problème, il fallait se remonter les manches et mettre les mains dans le cambouis pour tout réparer. Vous appreniez à gérer les systèmes de fichiers, les clés de registres et les pilotes pour votre matériel. Ca n’est plus le cas.

Je suppose qu’un jour on dira la même chose pour la conduite. Il y aura toujours des geeks des voitures qui construiront des voitures en kit et passeront leurs journées à mesurer leurs compétences de conducteur pendant que nous, nous nous laisserions tranquillement balader par Google dans des petites bulles.

Les téléphones portables

Le mobile a tué la compétence technique. Nous transportons tous des ordinateurs qui prétendent qu’ils sont des téléphones portables ou des tablettes. La majorité des gens ne pensent même par à leur smartphone comme à un ordinateur. C’est un appareil qui permet d’aller rapidement sur Google. C’est un appareil qui nous permet de prendre des photos et de les poster sur Facebook. C’est un appareil qui nous permet de jouer à des jeux et de poster nos scores sur Twitter. C’est un appareil qui bloque complètement ses fichiers système (ou nous les cache). C’est un appareil sur lequel on peut uniquement installer des applications via un store régulé. C’est un appareil dont on ne peut pas modifier ou remplacer le matériel, et qui sera obsolète d’ici un an ou deux. C’est un appareil qui est à peu près aussi proche de l’ordinateur généraliste que ce jouet Fisher Price que j’avais à 3 ans.

Voilà où on en est. Illustrons mon propos avec quelques statistiques. S’il y a 20 ans, 5% d’entre nous avaient un ordinateur chez eux, on pouvait garantir que 95% de ces possesseurs d’ordinateurs étaient des « lettrés informatiques ». Maintenant, admettons qu’actuellement 95% d’entre nous possèdent un ordinateur, je suppose que 5% des possesseurs sont des « lettrés informatiques ».

C’est effrayant, et je suis sûr que les vraies statistiques sont plus effrayantes encore. C’est quelque chose dont nous devrions tous nous soucier.

Pourquoi ?

La technologie affecte beaucoup plus nos vies qu’auparavant. Nos ordinateurs nous donnent accès à la nourriture que nous mangeons et aux vêtements que nous portons. Nos ordinateurs nous permettent de travailler, de nous sociabiliser et de nous divertir. Nos ordinateurs nous donnent accès à nos banques, nos services. Nos ordinateurs permettent à des criminels de nous atteindre, de nous voler nos données, notre argent, nos identités. Nos ordinateurs sont maintenant utilisés par nos gouvernements pour surveiller nos communications, nos comportements, nos secrets. Cory Doctorow le formule mieux que moi quand il dit :

Il n’y a pas d’avions, juste des ordinateurs qui volent. Il n’y a pas de voitures, juste des ordinateurs dans lesquels on s’assied. Il n’y a pas d’aides auditives, juste des ordinateurs que nous mettons dans nos oreilles.

Le « Summer of Surveillance » m’inquiète.

Le lundi après qu’on ait commencé à parler des révélations de Snowden, je suis allé à l’école et la plupart de mes collègues et étudiants n’avaient pas entendu parler du scandale ou s’ils étaient au courant s’en moquaient. Alors que je m’occupais de supprimer mes comptes en ligne et de sécuriser mes machines, mes amis m’ont traité de paranoïaque, et ont enchaîné les blagues sur les chapeaux en aluminium. Ma famille a haussé les épaules et cité le célèbre « si t’as rien à cacher, t’as rien à craindre ». Et là, sorti de nulle part, voilà que Cameron annonce que les FAI vont commencer à filtrer Internet. Ce qui est présenté comme un « filtre à porno » filtrera en réalité bien plus que du porno, selon les recherches de l’Open Rights Group. Comme si ça ne suffisait pas, la conseillère en chef de Cameron sur ce sujet s’est fait hacker son site et a prouvé l’étendue de son illettrisme technique.

C’est aujourd’hui que se créent les politiciens, les fonctionnaires, les officiers de police, les profs, les journalistes et les patrons de demain. Ces gens ne savent pas utiliser les ordinateurs, et pourtant ils vont créer des lois concernant les ordinateurs, faire appliquer des lois concernant les ordinateurs, apprendre aux jeunes à utiliser les ordinateurs, parler des ordinateurs dans les médias et faire du lobbying à propos des ordinateurs. Pensez-vous que cette situation soit acceptable ? David Cameron me dit que le filtrage d’Internet est une bonne chose. William Hague me dit que je n’ai rien à craindre du GCHQ (service de renseignements électronique du gouvernement britannique). J’ai une question pour ces gens :

Sans consulter Wikipédia, sauriez-vous me dire la différence entre Internet, le World Wide Web, un navigateur et un moteur de recherche ?

Si vous n’en êtes pas capable, alors vous n’avez aucun droit de prendre des décisions qui affectent ces technologies. Essayez. Vos amis connaissent la différence ? Et vous ?

Tout arranger

Les parents

Arrêtez de mâcher le travail de vos enfants. Vous passez des heures et des heures à leur apprendre à aller au pot quand ils sont enfants parce que savoir utiliser des toilettes est une compétente indispensable dans la société moderne. Vous devez faire la même chose avec la technologie. Achetez-leur un ordinateur, mais si les choses tournent mal, laissez-les le réparer. Achetez-leur un smartphone, donnez leur 10€ de budget sur la logithèque et laissez-les découvrir pourquoi le système de logithèque fermée est une mauvaise chose. Quand nous apprenons à nos enfants à faire du vélo, à un moment il faut enlever les roulettes. Une idée : quand ils atteignent onze ans, donnez leur un fichier texte avec 10.000 clés WPA2 et dites leur que la vraie est cachée dans le lot. Vous allez voir qu’il ne leur faudra pas longtemps pour découvrir Python ou Bash.

Les écoles

Au Royaume-Uni, on s’approche d’une solution. J’ai une relation amour/haine avec le gouvernement, mais j’aime sincèrement ce qu’il est en train de faire avec l’enseignement de l’informatique. Il faut juste s’assurer que les académies jouent le jeu et ne profitent pas des réformes pour économiser de l’argent.

On pourrait faire plus. On ferait mieux d’apprendre aux gamins à ne pas installer de malware que de bloquer les machines pour que ça soit physiquement impossible. On ferait mieux d’apprendre aux gamins à naviguer de façon sécurisée que de filtrer leur internet. Google et Facebook donnent aux gamins qui trouvent des failles de sécurité dans leurs systèmes de l’argent. Les gamins qui font de même avec les systèmes de leur école sont exclus. Normal ?

Windows et OSX

UTILISEZ LINUX. Ok, c’est pas toujours pratique, mais la plupart des distributions Linux vous apprennent à utiliser un ordinateur. Tout le monde devrait s’y frotter au moins une fois dans sa vie. Si vous n’avez pas l’intention d’utiliser Linux et que vous êtes sous OSX faites un tour dans le terminal, c’est vraiment amusant et vous aurez l’impression d’être un hacker, tout comme avec la ligne de commande ou le PowerShell de Windows.

Les téléphones portables

Question piège. iOS est une cause perdue, à moins de jailbreaker, et Android n’est pas tellement mieux. J’utilise Ubuntu-Touch, et ça a ses avantages. Au moins, vous avez l’impression que votre téléphone vous appartient. Ok, je ne peux pas utiliser la 3G, ça plante quand j’essaye d’appeler et mon téléphone est tellement chaud dans la poche de ma veste qu’il me sert de radiateur d’appoint, mais il y a du potentiel !

Conclusion

Ce n’est pas un nouveau phénomène, c’est déjà arrivé auparavant. Il y a une centaine d’années, si vous étiez assez chanceux pour posséder une voiture, vous saviez probablement comment la réparer. Les gens savaient au moins comment vérifier les niveaux d’huile, changer les pneus ou vérifier le moteur. Pendant la majeure partie de ma vie d’adulte, j’ai possédé une voiture, et elles sont un vrai mystère pour moi. Ce qui fait que je dépends des vendeurs pour me dire quelle voiture acheter, des mécaniciens pour me dire ce qui ne va pas et réparer, et avec les progrès de la technologie, je deviens même dépendant de la navigation par satellite. Je doute que mon fils de 5 ans ait besoin d’apprendre à conduire un jour. Sa voiture le fera pour lui. Quand il aura besoin de la faire réparer, il sera redirigé vers le mécanicien qui aura le plus investi dans la pub en ligne. Quand il aura envie de faire une pause repas, il sera redirigé vers le fast-food qui aura le plus investi dans la pub en ligne. Quand il aura besoin de faire le plein de cristaux de Dilithium, il sera redirigé vers la station service qui aura le plus investi dans la pub en ligne.

Je veux que les gens qui aideront à façonner notre société dans le futur comprennent les technologies qui aideront à façonner notre société dans le futur. Pour que ça arrive, nous devons inverser la tendance qui voit l’augmentation de l’illettrisme technologique. Nous devons agir ensemble, en tant que parents, en tant que profs, en tant que responsables. Construisons une génération de hackers. Qui est avec moi ?

Source : Lunatopia.fr

).

).